OpenBSD

Você sabia ...

Crianças SOS, que corre cerca de 200 sos escolas no mundo em desenvolvimento, organizado esta selecção. Patrocínio da criança ajuda as crianças uma a uma http://www.sponsor-a-child.org.uk/ .

| |

"Livre, funcional e Seguro" | |

| Empresa / revelador | O projeto OpenBSD |

|---|---|

| OS família | BSD |

| Estado de funcionamento | Atual |

| Fonte modelo | Open source |

| Lançamento inicial | 01 de outubro de 1996 |

| Última versão estável | 5.2 (1 de novembro de 2012 [±] [ ±] |

| Última versão instável | 5.2.1-corrente (em curso) [±] [ ±] |

| Gerenciador de pacotes | Ferramentas de pacote do OpenBSD e portos árvore |

| As plataformas suportadas | 68000, Alpha, AMD64, i386, MIPS, PowerPC, SPARC 32/64, VAX, Zaurus e outros |

| Tipo de Kernel | Monolítico |

| Userland | BSD |

| Omissão interface de usuário | Modificado pdksh, FVWM 2.2.5 para X11 |

| Licença | BSD, ISC |

| Website oficial | http://www.openbsd.org |

OpenBSD é um Unix computador sistema operativo descendente de Berkeley Software Distribution (BSD), um Unix desenvolvido na derivado Universidade da Califórnia, Berkeley. Era bifurcado a partir de NetBSD pelo líder do projeto Theo de Raadt no final de 1995. Assim como o sistema operacional, o projeto OpenBSD produziu versões portáteis de numerosos subsistemas, mais notavelmente PF, OpenSSH e OpenNTPD, que são amplamente disponíveis como pacotes em outros sistemas operacionais.

O projeto também é amplamente conhecida por insistência dos desenvolvedores de código-fonte aberto de código e documentação de qualidade, posição intransigente em licenciamento de software, e se concentrar em segurança e código de correção. O projeto é coordenado da casa de de Raadt em Calgary , Alberta, Canadá. Seu logotipo e mascote é um baiacu chamado inchado.

OpenBSD inclui uma série de recursos de segurança ausente ou opcional em outros sistemas operacionais, e tem uma tradição em que os desenvolvedores auditar o código fonte bugs de software e problemas de segurança. O projeto mantém políticas estritas sobre licenciamento e prefere o open-source Licença BSD e suas variantes, no passado, isso levou a uma auditoria de licença abrangente e move-se para remover ou substituir o código sob licenças encontrado menos aceitável.

Tal como acontece com a maioria dos outros sistemas operacionais baseados em BSD, o OpenBSD kernel e userlândia programas, tais como o shell e ferramentas comuns, como e gato ps, são desenvolvidas em conjunto em um repositório de código fonte. Software de terceiros está disponível como pacotes binários ou podem ser construídos a partir de fontes usando a portas de árvore. Também como a maioria dos sistemas operacionais BSD modernas, é capaz de executar código binário compilado para Linux em uma arquitetura de computador compatível a toda a velocidade em modo de compatibilidade.

O projeto OpenBSD mantém as portas para 17 diferentes equipamento plataformas, incluindo o DEC Alpha, Intel i386, Hewlett-Packard PA-RISC, AMD AMD64 e Motorola 68000 processadores, a Apple 's Máquinas PowerPC, Sol SPARC e Computadores baseados em SPARC64, o VAX eo Sharp Zaurus.

Usos

Segurança

Melhorias de segurança do OpenBSD, construído em criptografia ea PF terno filtro de pacotes-lo para uso na indústria de segurança, por exemplo, sobre firewalls, sistemas de detecção de intrusão e VPN entradas.

Os sistemas proprietários de vários fabricantes estão baseados em OpenBSD, incluindo dispositivos de Armorlogic (Profense firewall de aplicação web), Calyptix Segurança, GENUA mbH, RTMX Inc, e .vantronix GmbH. Versões mais recentes do Microsoft 's Services for UNIX, uma extensão para o do Windows sistema operacional que fornece algumas funcionalidades Unix-like, usar muito código OpenBSD incluído no Suíte interoperabilidade Interix, desenvolvido pela Softway Systems Inc., que a Microsoft adquiriu em 1999. Núcleo Force, um produto de segurança para o Windows, é baseado em OpenBSD de firewall PF.

Área de Trabalho

OpenBSD é distribuído com o sistema de janelas X e é adequado para uso no ambiente de trabalho. Os pacotes para ferramentas de desktop populares estão disponíveis, incluindo área de trabalho ambientes GNOME , KDE, e Xfce; navegadores web Konqueror, Mozilla Firefox e Crómio; e programas multimídia MPlayer, VLC media player e xine. O Projeto também apoia minimalistas filosofias de gerenciamento de janelas por incluindo o cwm empilhamento gerenciador de janelas na distribuição principal.

Empresa

Consultoria de software open source "M: tier" implantou o OpenBSD em servidores, desktops e firewalls em ambientes corporativos de muitas empresas grandes Fortune 500. "M: tier" também patrocinou a portabilidade de suíte de groupware open source Zarafa para OpenBSD como uma alternativa aos Microsoft Exchange.

Servidor

OpenBSD possui uma suíte completa do servidor e é facilmente configurado como um servidor de correio, servidor web, servidor ftp, Servidor DNS, router, firewall, ou NFS servidor de arquivos. Fornecendo suporte de software para outros protocolos de servidor, como SMB ( Samba) está disponível como pacotes.

Projetos componentes do OpenBSD

Apesar do tamanho da equipe pequena e relativamente baixo uso do OpenBSD, o projeto tem girado com sucesso fora versões portáteis amplamente disponíveis de várias partes do sistema de base, incluindo:

- OpenBGPD, uma implementação livre do Border Gateway Protocol 4 (BGP-4)

- OpenOSPFD, uma implementação livre do Open Shortest Path First (OSPF) protocolo de roteamento

- OpenNTPD, uma alternativa simples para ntp.org de Network Time Protocol (NTP) daemon

- OpenSMTPD, uma livre Simple Mail Transfer Protocol daemon com (SMTP) IPv4 / IPv6, PAM, Maildir e domínios virtuais apoio

- OpenSSH, uma implementação altamente considerada do Shell (SSH) protocolo seguro

- OpenIKED, uma implementação livre do Internet Key Exchange (IKEv2) protocolo

- Comum Protocolo de Redundância de Endereço (CARP), uma alternativa livre para Patenteada da CISCO HSRP / Protocolos de redundância de servidor VRRP

- PF, uma IPv4 / IPv6 firewall Stateful com NAT, PAT, Suporte QoS e normalização do tráfego

- pfsync, um protocolo de sincronização estados firewall para Firewall PF com Suporte de alta disponibilidade usando CARP

- spamd, um filtro de spam com capacidade de greylisting projetado para interoperar com o PF firewall

- tmux, uma alternativa livre, seguro e sustentável para a GNU terminal de Tela multiplexer

- sndio, um compacto de áudio e MIDI quadro

- Xenocara, um personalizado Infra-estrutura de construção X.Org

- cwm, um gerenciador de janelas de empilhamento

Alguns dos subsistemas foram integrados ao sistema central de vários outros projetos BSD, e todos estão disponíveis amplamente como pacotes para uso em outros sistemas Unix-like, e em alguns casos em Microsoft Windows.

Processo de desenvolvimento e liberação

O desenvolvimento é contínuo, e gestão de equipe está aberta e em camadas. Qualquer pessoa com competências adequadas podem contribuir, com cometem direitos sendo premiado no mérito e de Raadt atuando como coordenadora. Dois lançamentos oficiais são feitos por ano, com o número da versão incrementada em 0,1, e estes são cada um apoiado por doze meses. Lançamentos Snapshot também estão disponíveis em intervalos muito freqüentes. Patches de manutenção para as versões com suporte pode ser aplicado manualmente ou através da actualização regular o sistema contra a ramificação de correções do CVS repositório para que a liberação.

Alternativamente, um administrador do sistema pode optar por atualizar usando uma liberação de instantâneo e, em seguida, actualizar regularmente o sistema contra o ramo "atual" do repositório CVS, a fim de ganhar acesso de pré-lançamento para recursos recentemente adicionados.

O kernel padrão GENERIC do OpenBSD, como sustenta o projeto, é altamente recomendado para uso universal, e kernels personalizados não são suportados pelo projeto, em linha com a filosofia de que "tentativas personalizar ou" otimizar "o kernel causa mais problemas do que eles resolver. '

Pacotes de fora do principal sistema de compilação são mantidos pelo CVS através de um portos árvore e são da responsabilidade dos mantenedores individuais (conhecidos como carregadores). Bem como manter o atual ramo até à data, o porteiro de um pacote é esperado para aplicar correções de bugs e correções de manutenção adequada às sucursais de o pacote para versões suportadas. As portas não estão sujeitos à mesma auditoria rigorosa contínua como o sistema principal, porque o projeto não tem a mão de obra para fazer isso.

Os pacotes binários são construídos centralmente a partir da árvore de portes para cada arquitetura. Este processo é aplicado para a versão atual, para cada versão suportada, e para cada instantâneo. Administradores são recomendados para usar o mecanismo de pacote, em vez de construir o pacote na árvore de portos, a menos que eles precisam para realizar suas próprias mudanças de origem.

História e popularidade

Em dezembro de 1994, NetBSD co-fundador Theo de Raadt foi convidado a demitir-se do cargo de um desenvolvedor sênior e membro da equipe principal NetBSD. A razão para isso não é totalmente clara, embora haja alegações de que foi devido a conflitos de personalidade dentro do projeto NetBSD e sobre o seu listas de discussão.

Em outubro de 1995, de Raadt fundada OpenBSD, um novo projeto ramificação do NetBSD 1.0. A versão inicial, o OpenBSD 1.2, foi feita em julho de 1996, seguido em outubro do mesmo ano pelo OpenBSD 2.0. Desde então, o projecto seguiu um esquema de uma libertação a cada seis meses, cada uma das quais é mantida e suportada por um ano. O mais recente lançamento, o OpenBSD 5.2, apareceu em 1 de Novembro de 2012.

Em 25 de Julho de 2007, desenvolvedor OpenBSD Bob Beck anunciou a formação do OpenBSD Foundation, um canadense não tem fins lucrativos corporação formada para "agir como um único ponto de contato para pessoas e organizações que requerem uma entidade jurídica para lidar com quando eles desejam apoiar OpenBSD."

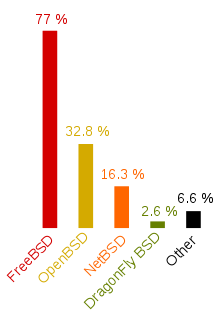

Apenas como amplamente OpenBSD é usado é difícil de determinar: seus desenvolvedores não publicar nem coletar estatísticas de uso, e há poucas outras fontes de informação. Em setembro de 2005, o Grupo de Certificação BSD nascente realizada uma pesquisa que revelou que o uso de 32,8% dos usuários BSD (1.420 de 4330 inquiridos) estavam usando OpenBSD, colocando-o segundo dos quatro principais variantes BSD, atrás FreeBSD com 77% e à frente do NetBSD, com 16,3%.

Licenciamento

A meta do projeto OpenBSD é "manter o espírito do original Berkeley Unix copyrights ", o que permitiu uma" distribuição relativamente un-oneradas fonte Unix ". Para este fim, o Internet Systems Consortium licença (ISC), uma versão simplificada da licença BSD com redação removido o que é desnecessário sob a Convenção de Berna, é o preferido para o novo código, mas o Licenças MIT ou BSD são aceitos. A amplamente utilizada Licença Pública Geral GNU é considerado excessivamente restritiva em comparação com estes.

Em junho de 2001, desencadeada por preocupações sobre a modificação de Darren Reed de redacção carteira de IPFilter, uma auditoria de licença sistemática dos portos do OpenBSD e árvores de origem foi realizada. Código em mais de uma centena de arquivos em todo o sistema foi encontrado para ser sem licença, de forma ambígua licenciado ou em uso contra os termos da licença. Para garantir que todas as licenças foram devidamente respeitadas, foi feita uma tentativa de contato com todos os detentores de direitos autorais relevantes: algumas partes do código foram removidos, muitos foram substituídos, e outros, incluindo o multicast ferramentas de roteamento, mrinfo e mapa-mbone, que foram licenciados pela Xerox para a pesquisa somente, foram relicensed para que OpenBSD poderia continuar a usá-los; também removido durante esta auditoria era todo o software produzido por Daniel J. Bernstein. Na época, Bernstein solicitou que todas as versões modificadas do seu código ser aprovado por ele antes da redistribuição, um requisito para que os desenvolvedores do OpenBSD não estavam dispostos a dedicar tempo ou esforço. A remoção levou a um confronto com a Bernstein que sentiram a remoção de seu software a ser desnecessário. Ele citou o Netscape navegador como muito menos livremente licenciado e acusou os desenvolvedores do OpenBSD de hipocrisia por permitir Netscape permanecer ao remover seu software. A postura do projeto OpenBSD foi que o Netscape, embora não seja open source, tinha condições de licença que poderia ser mais facilmente satisfeitas. Eles afirmaram que a demanda de Bernstein para o controle de derivados levaria a uma grande quantidade de trabalho adicional e que a remoção foi a forma mais adequada de cumprir com seus requisitos.

A equipe do OpenBSD desenvolveu um software a partir do zero, ou adotado software existente adequado, por causa de preocupações de licença. De particular interesse é o desenvolvimento, após restrições de licença foram impostas IPFilter, do pf filtro de pacotes, que apareceu pela primeira vez no OpenBSD 3.0 e agora está disponível em DragonFly BSD, NetBSD e FreeBSD. Os desenvolvedores do OpenBSD também têm substituído ferramentas GPL licenciados (como diff, grep e pkg-config) com BSD licenciado equivalentes e fundou novos projetos, incluindo o OpenBGPD daemon de roteamento e OpenNTPD daemon serviço tempo. Também desenvolvido a partir do zero foi o OpenSSH pacote de software utilizado globalmente.

Financiamento

Embora o sistema operacional e seus componentes portáteis são amplamente utilizadas em produtos comerciais, de Raadt diz que pouco do financiamento para o projeto vem da indústria: "tradicionalmente todo o nosso financiamento vem de doações de usuários e usuários que compram nossos CDs (nossos outros produtos realmente não nos faz muito dinheiro). Obviamente, isso não tem sido um monte de dinheiro. "

Por um período de dois anos no início de 2000, o projeto recebeu financiamento da DARPA, que "pagou os salários de 5 pessoas a trabalhar a tempo inteiro completamente, comprou cerca de US $ 30k em hardware, e paga por 3 hackathons".

De Raadt manifestou alguma preocupação com a assimetria de financiamento: "Eu acho que as contribuições devem ter vindo primeiro dos vendedores, em segundo lugar dos usuários corporativos, e em terceiro lugar a partir de usuários individuais, mas a resposta tem sido quase totalmente o oposto, com quase um. 15 para 1 proporção dólar em favor das pessoas pequenas. Thanks a lot, pessoas pequenas! "

Segurança e código de auditoria

Pouco tempo após a criação do OpenBSD, Theo de Raadt foi contactado por uma empresa de software de segurança local chamado Secure Networks, Inc. ou SNI. Eles estavam desenvolvendo uma "ferramenta de auditoria de segurança de rede" chamado Ballista (mais tarde renomeado para Cybercop Scanner após SNI foi comprado por Network Associates), que se destinava a encontrar e tentativa de explorar possíveis falhas de segurança de software. Isso coincidiu bem com interesse da própria de Raadt em segurança, assim, para uma vez que os dois colaboraram, uma relação que foi de particular utilidade levando até o lançamento do OpenBSD 2.3 e ajudou a definir a segurança como o ponto focal do projeto.

OpenBSD inclui funcionalidades concebidas para melhorar a segurança. Estes incluem API adições, tais como o strlcat e strlcpy funções; alterações na cadeia de ferramentas, incluindo um limites estáticos verificador; técnicas de proteção de memória para proteger contra acessos inválidos, como ProPolice eo W ^ X (W xor X) O recurso de proteção de página; e criptografia e características randomização.

Para reduzir o risco de uma vulnerabilidade ou errada permitindo escalonamento de privilégios, alguns programas foram escritos ou adaptado para fazer uso de separação de privilégios, revogação de privilégios e chrooting. Separação de privilégios é uma técnica, foi pioneira no OpenBSD e inspirado pelo princípio do menor privilégio, onde um programa será dividido em duas ou mais partes, uma das quais realiza operações privilegiadas e outro-quase sempre a maior parte dos códigos-corre sem privilégio. Revogação de privilégios é similar e envolve um programa de efectuar quaisquer operações necessárias com os privilégios que começa com o então deixá-los cair. Chrooting envolve restringir um aplicativo para uma seção do sistema de arquivos, proibindo-o de acessar áreas que contêm arquivos privados ou de sistema. Os desenvolvedores têm aplicado esses recursos para versões do OpenBSD de aplicativos comuns, incluindo tcpdump eo Apache servidor web.

Os desenvolvedores do OpenBSD foram fundamentais para o nascimento de-eo projeto continua a desen- OpenSSH, um substituto seguro para Telnet. OpenSSH é baseado no original Suíte SSH e desenvolvido pela equipe do OpenBSD. Ele apareceu pela primeira vez no OpenBSD 2.6 e é agora a implementação SSH mais popular, disponível em muitos sistemas operacionais.

O projeto tem uma política de continuamente código auditoria para problemas, que trabalham desenvolvedor Marc Espie descreveu como "nunca terminou ... mais uma questão de processo do que de um erro específico que está sendo caçado". Ele passou a listar vários passos típicos uma vez um erro for encontrado, incluindo a análise de toda a árvore de origem para os mesmos e outras questões semelhantes ", tente [ndo] para saber se a documentação deve ser alterado", e investigando se "é possível para aumentar a compilador para alertar contra este problema específico ".

Alegada backdoor FBI investigou

Em 11 de dezembro de 2010, Gregory Perry enviou um email para Theo de Raadt, alegando que o FBI tinha pago alguns ex-desenvolvedores do OpenBSD 10 anos anteriormente para inserir backdoors no OpenBSD Cryptographic Framework. Theo de Raadt fez o público de e-mail em 14 de dezembro, enviando-o para a lista de discussão do OpenBSD-tech e sugeriu uma auditoria do IPsec base de código. A resposta de De Raadt foi céptico do relatório e convidou todos os desenvolvedores a avaliar de forma independente o código relevante. Nas semanas que se seguiram, bugs foram corrigidos, mas nenhuma evidência de backdoors foram encontrados.

Slogan

O site OpenBSD possui uma referência de destaque para o registro da instalação padrão de segurança. Até junho de 2002, o texto lido "Cinco anos sem um buraco remota na instalação padrão!" Um OpenSSH bug foi então descoberto que tornou possível para um atacante remoto a ganhar raízes no OpenBSD e, em qualquer dos muitos outros sistemas que executam o OpenSSH no momento. Ele foi rapidamente fixas, como é normal com falhas de segurança conhecidas. O slogan foi modificado para "Uma falha remota na instalação padrão em quase 6 anos!" Em 2007, uma vulnerabilidade remota relacionada com a rede foi encontrada, o que também foi fixas rapidamente. A citação foi posteriormente alterado para "Apenas dois buracos remotas na instalação padrão em um pedaço de um longo tempo!" A partir de dezembro de 2012 esta formulação permanece.

Esta afirmação tem sido criticado porque a instalação padrão contém alguns serviços em execução, ea maioria dos usuários vai começar mais serviços e instalar software adicional. O projeto estabelece que a instalação padrão é intencionalmente mínima para garantir que os usuários novatos "não precisa para se tornar especialistas em segurança overnight", que se encaixa com práticas de auditoria de código-fonte aberto e argumentou a ser elementos importantes de um sistema de segurança.

Distribuição e comercialização

OpenBSD está disponível gratuitamente em várias maneiras: a fonte pode ser recuperada por anônimo CVS, e versões binárias e instantâneos de desenvolvimento pode ser baixado tanto por FTP ou De HTTP. Prepackaged Conjuntos de CD-ROM podem ser encomendados on-line para uma taxa pequena, completo com uma variedade de adesivos e uma cópia da música tema do release. Estes, com suas obras de arte e outros bônus, são uma das poucas fontes de rendimento, hardware de financiamento do projeto, largura de banda e outras despesas.

Em comum com outros sistemas operacionais, o OpenBSD fornece uma sistema de gerenciamento de pacotes para fácil instalação e gestão de programas que não fazem parte do sistema operacional base. Os pacotes são arquivos binários que são extraídos, geridas e removidas usando as ferramentas do pacote. No OpenBSD, a fonte de pacotes é o sistema de portos, uma coleção de Makefiles e outras infra-estruturas necessárias para criar pacotes. No OpenBSD, as portas e sistema operativo de base são desenvolvido e lançado em conjunto para cada versão: isto significa que as portas ou pacotes lançados com, por exemplo, 4,6 não são apropriados para utilização com 4,5 e vice-versa.

OpenBSD utilizado no primeiro o Mascote BSD daemon criado por Phil Foglio, atualizado por John Lasseter e copyright Marshall Kirk McKusick. As liberações subseqüentes viu variações, se estabelecendo em Puffy, descrito como um baiacu. Desde então Puffy apareceu nas OpenBSD material de promoção e destaque em canções de libertação e obras de arte. O material promocional de lançamentos iniciais do OpenBSD não tem um tema ou projeto coeso, mas mais tarde os CD-ROMs, canções de libertação, cartazes e t-shirts para cada versão foram produzidos com um único estilo e tema, por vezes, contribuiu para por Ty Semaka de o Manta de lingueta Devils. Estes tornaram-se uma parte do OpenBSD a defesa, a cada lançamento expansão de um ponto moral ou política importante para o projeto, muitas vezes através de paródia. Temas passados incluíram: no OpenBSD 3.8, o Hackers of the Lost RAID, uma paródia de Indiana Jones ligada às novas ferramentas de RAID existentes como parte do lançamento; The Wizard of OS, fazendo sua estréia no OpenBSD 3.7, baseado no trabalho de Pink Floyd e uma paródia de O Mágico de Oz relacionados com o projecto do recente trabalho sem fios; e OpenBSD 3.3 de Puff the Barbarian, incluindo uma canção dos anos 80 em estilo rock and paródia de Conan, o Bárbaro, aludindo para abrir documentação.